Tag für Tag nehmen Cyberangriffe und -bedrohungen zu, sodass Angreifer ausgeklügeltere Methoden anwenden, um die Computersysteme zu hacken. Cybersicherheit ist ein sehr nützliches Schutzsystem zum Schutz von Computern, Netzwerken, Servern, elektronischen Systemen, Mobilgeräten, Programmen und elektronischen Systemen vor digitalen Angriffen. Im Allgemeinen zielen Cyberangriffe darauf ab, auf sensible Daten zuzugreifen, sie zu zerstören oder zu ändern, indem sie Geld von den Betreibern erpressen oder allgemeine Geschäftsprozesse stören. Cybersicherheit zielt hauptsächlich darauf ab, Computersysteme vor unbefugtem Zugriff zu schützen. Es gibt viele Cybersicherheitstipps zum Schutz vor Cyberangriffen, z. B. die Notwendigkeit, die zu aktualisieren Betriebssystem , verwenden Sie Antivirensoftware, verwenden Sie sichere Kennwörter, öffnen Sie keine nicht autorisierten Links oder E-Mails und vermeiden Sie die Verwendung ungesicherter Wi-Fi-Netzwerke an öffentlichen Orten.

Dieser Artikel enthält eine Liste von Themen des Cybersicherheitsseminars für Ingenieurstudenten.

Cyber Security Seminarthemen für Ingenieurstudenten

Die Liste der Cybersicherheitsseminarthemen für Ingenieurstudenten wird unten besprochen.

Phishing-Angriffe

Ein Phishing-Angriff ist ein häufiger Cyberangriff, bei dem betrügerische Nachrichten gesendet werden, die scheinbar aus einer vertrauenswürdigen Quelle stammen. In der Regel kann diese Kommunikation per E-Mail erfolgen. Die Hauptabsicht eines Phishing-Angriffs besteht darin, Daten zu stehlen, um sie zu verwenden oder zu verkaufen, wie Anmeldedaten, Kreditkartendaten, Bankkontodaten oder Malware auf dem Computer des Opfers zu installieren. Es gibt verschiedene Arten von Phishing-Angriffen wie E-Mail, Spear, Whaling, Smashing und Angler.

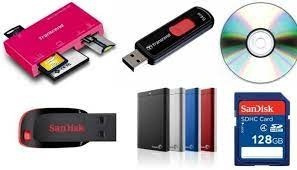

Wechselmedien

Wechselmedien sind ein Sicherheitsbewusstseinsthema, das täglich von verschiedenen Unternehmen verwendet wird. Dies ist das tragbare Speichermedium, das es den Benutzern ermöglicht, Daten auf das Gerät zu kopieren und die Daten dann vom Gerät zu entfernen. Wechselmedien können einfach von einem laufenden PC entfernt werden. Dadurch ist das Senden von Daten von einem PC zum anderen einfach. Es gibt verschiedene Arten von Wechselmedien wie SD-Karten, USB-Laufwerke, CDs, Blu-ray-Discs, DVDs, Magnetbänder und Disketten.

Passwortbasierte Authentifizierung

Die passwortbasierte Authentifizierung ist ein sehr einfaches Cybersicherheitskonzept, das in verschiedenen Unternehmen verwendet wird. Die häufig verwendeten Geheimwörter können von Unbefugten leicht erraten werden, um das Recht auf Zugang zu Ihren Konten zu erhalten. Für Cyberkriminelle ist es sehr einfach, auf Konten zuzugreifen, indem sie einfache oder erkennbare Passwortmuster von Mitarbeitern verwenden. Wenn diese Daten gestohlen werden, können sie verkauft oder veröffentlicht werden, um Einnahmen zu erzielen. Daher kann die Implementierung randomisierter Passwörter es Cyberkriminellen erheblich erschweren, Zugriff auf verschiedene Konten zu erhalten. Darüber hinaus kann die Zwei-Faktor-Authentifizierung zusätzliche Sicherheitsebenen bieten, die die Integrität des Kontos schützen.

Sicherheit mobiler Geräte

Mobile Device Security hilft beim Schutz sensibler Daten, die auf dem Mobiltelefon gespeichert und über tragbare Geräte wie Laptops, Tablets und Wearables übertragen werden. Die potenziellen Bedrohungen für mobile Geräte umfassen hauptsächlich Phishing-Betrug, bösartige mobile Apps, Spyware, unsichere Wi-Fi-Netzwerke und Datenlecks. Um Sicherheitsverletzungen zu vermeiden, muss jedes Unternehmen vorbeugende und klare Maßnahmen ergreifen, um das Risiko zu verringern. Die Vorteile der Sicherheit mobiler Geräte umfassen hauptsächlich die Durchsetzung von Sicherheitsrichtlinien, Anwendungskontrolle, Datensicherung, Registrierung des automatisierten Geräts, Kontrolle der Geräteaktualisierung usw.

Fernarbeit

Fernarbeit ist für Unternehmen sehr hilfreich, da sie die Produktivität, die bessere Work-Life-Balance und die Flexibilität erhöht, aber auch Cyber-Sicherheitsprobleme verstärkt. Daher müssen die Geräte, die für Arbeitszwecke verwendet werden, wie Laptops, Computer und Smartphones, gesperrt bleiben, sobald eine Antivirensoftware installiert ist.

Es gibt viele Unternehmen, die zunehmend Remote-Mitarbeiter einstellen, die sich an den Lebensstil von zu Hause aus angepasst haben, aber sie müssen geschult werden, um zu verstehen und zu verwalten, wie sie sich vor Cybersicherheit schützen können, da Mitarbeiter manchmal hauptsächlich von persönlichen Netzwerken, neuen Online-Tools, persönlichen Geräten, Online-Dienste usw. Daher können während der Pandemie einige Probleme auftreten. Daher ist es wichtig, sich etwas Zeit zu nehmen, um Ihre Sicherheitsprozesse zu überprüfen und zu überprüfen, ob alles funktioniert und sicher ist.

Öffentliches WLAN

Öffentlich verwenden W-lan ist sehr bequem zu verwenden, wenn Sie unterwegs oder an öffentlichen Orten sind, Arbeit nachholen, auf Online-Konten zugreifen und Notfall-E-Mails abrufen. Obwohl diese öffentlichen Netzwerke zu Cyberangriffen führen können. Öffentliches WLAN birgt viele Risiken wie Malware-Verbreitung, bösartige Hotspots, Man-in-the-Middle-Angriffe, Snooping & Sniffing von WLAN und unverschlüsselte Netzwerke.

Um öffentliche Netzwerke sehr sicher zu nutzen, muss man diese befolgen; Versuchen Sie, den Zugriff auf vertrauliche Daten zu vermeiden, verwenden Sie ein VPN, halten Sie sich an HTTPS-Websites, verwenden Sie eine Erweiterung von Browsern und Verbindungseinstellungen, die angepasst werden müssen, schalten Sie die Freigabe von Dateien aus, verwenden Sie den Datenschutzbildschirm, verwenden Sie die Zwei-Faktor-Authentifizierung, installieren Sie Antivirus und richtig abmelden.

Cloud-Sicherheit

Die Sammlung von Verfahren und Technologien, die darauf ausgelegt sind, internen und externen Bedrohungen der Unternehmenssicherheit zu begegnen, wird als Cloud-Sicherheit bezeichnet. Diese Sicherheit ist in verschiedenen Organisationen erforderlich, wenn sie Cloud-basierte Tools und Dienste integrieren und zu ihrer digitalen Transformationsstrategie als Teil ihrer Infrastruktur übergehen.

Die Begriffe wie Cloud-Migration und digitale Transformation wurden häufig in Unternehmensumgebungen verwendet. Wenn Unternehmen an diesen Ideen festhalten und ihren betrieblichen Ansatz optimieren, treten neue Herausforderungen auf, wenn sie das Niveau von Produktivität und Sicherheit in Einklang bringen. Cloud-Sicherheit bezieht sich also auf die Richtlinien, Technologien, Dienste und Kontrollen, die Cloud-Daten, Infrastruktur und Anwendungen vor Bedrohungen schützen. Cloud-Sicherheit ist hauptsächlich für den Schutz von Datenservern, physischen Netzwerken, Datenspeichern, Betriebssystemen, Computervirtualisierungs-Frameworks, Middleware, Laufzeitumgebungen usw. konzipiert.

Sozialen Medien

Da sich soziale Medien sprunghaft mit vielen Vorteilen entwickelt haben, stehen viele Hacker vielen Cybersicherheitsproblemen gegenüber. Weil wir täglich viele Dinge auf unseren Social-Media-Konten posten, wie Bilder, Werbeaktionen, Veranstaltungen, Arbeit usw. Das Teilen all dieser kann also zu Datenschutzverletzungen führen. Einige der damit verbundenen Probleme sind; Datenschutz, Data Mining, Angriffe durch Viren und Malware, rechtliche Fragen und vieles mehr.

Um all diese Probleme zu lösen, müssen wir diese Lösungen befolgen, z. B. die Notwendigkeit, sichere Passwörter zu erstellen, sicherzustellen, dass Passwörter mit Klein- und Großbuchstaben, Sonderzeichen und Zahlen schwierig sind, und die Weitergabe personenbezogener Daten wie Telefonnummern, Geburtsdatum, Namen und soziale Netzwerke zu vermeiden Sicherheitsdetails, Fotos, Sicherheits- und Datenschutzoptionen verwenden, die von verschiedenen Social-Media-Plattformen bereitgestellt werden, nur autorisierte Wi-Fi-Verbindung verwenden, Betriebssystem aktualisieren, Antivirus verwenden, wir sollten Freundschaftsanfragen nur von bekannten Personen akzeptieren.

Die Zukunft der KI in der Cybersicherheit

Künstliche Intelligenz in der Cyber-Sicherheit hilft Organisationen einfach bei der Beobachtung, Meldung, Erkennung und Bekämpfung von Cyber-Bedrohungen, um die Vertraulichkeit von Daten zu wahren. Das wachsende Bewusstsein bei Einzelpersonen, der Fortschritt in der Informationstechnologie, die Aufrüstung von Geheimdiensten, Lösungen für die Polizeiarbeit und das wachsende Volumen an Informationen, die aus verschiedenen Quellen gesammelt werden, haben den Einsatz verbesserter und zuverlässiger Cyber-Sicherheitslösungen gefordert.

Die Zunahme der Qualität und Häufigkeit von Cyberangriffen treibt Cybersysteme mit KI voran. Weltweit haben zunehmende Cyber-Angriffsvorfälle das Bewusstsein von Unternehmen für den Schutz ihrer Daten geschärft. Der Hauptgrund hinter diesen Cyberkriminellen ist der politische Wettbewerb, Wettbewerber, die sich gewinnorientiert bewegen und auch anderen Namen schaden wollen, internationaler Datendiebstahl usw.

Der Ansatz des Data Mining für die Cybersicherheit

In unserem täglichen Leben spielt die Nutzung des Internets und der Kommunikationstechnologien eine große Rolle. Data-Mining-Fähigkeiten werden sowohl von Cyberkriminellen als auch von Sicherheitsexperten genutzt. Data-Mining-Anwendungen können verwendet werden, um zukünftige Cyberangriffe durch Analyse, Programmverhalten, Surfgewohnheiten usw. zu erkennen. Die Zahl der Internetnutzer nimmt allmählich zu, sodass die Sicherheit bei der Arbeit in der Cyberwelt mit enormen Herausforderungen verbunden ist.

Malware, Denial of Service, Sniffing, Spoofing und Cyberstalking sind die größten Cyber-Bedrohungen. Data-Mining-Techniken bieten einen intelligenten Ansatz zur Erkennung von Bedrohungen, indem abnormale Systemaktivitäten sowie Verhaltens- und Signaturmuster überwacht werden. Dieses Whitepaper beleuchtet Data-Mining-Anwendungen zur Bedrohungsanalyse und -erkennung mit einem speziellen Ansatz zur Erkennung von Malware und Denial-of-Service-Angriffen mit hoher Präzision und weniger Zeitaufwand.

Ransomware

Die gefährlichste bösartige Software wie Ransomware wird häufig von Cyberkriminellen zum Verschlüsseln der Daten einer Organisation verwendet, um Geld von der Organisation zu verlangen, um den Entschlüsselungsschlüssel zu erhalten. Diese Malware-Software verhindert, dass Benutzer auf ihr System zugreifen, indem sie einfach den Bildschirm des Systems sperrt oder die Dateien der Benutzer sperrt, bis das Geld bezahlt wird. Derzeit werden Ransomware-Familien in verschiedene Typen wie Krypto-Ransomware kategorisiert, bestimmte Arten von Dateien verschlüsseln auf infizierten Systemen und zwingen Verbraucher, Geld mit bestimmten Online-Zahlungstechniken zu bezahlen.

Cybersicherheit für kleine Unternehmen

In kleinen Unternehmen gibt es zwei starke Faktoren: Breitband- und Informationstechnologie, um neue Märkte zu erreichen und sowohl die Produktivität als auch die Effizienz zu steigern. Cyberkriminelle konzentrieren sich jedoch häufig auf kleine Unternehmen aufgrund des weniger kompetenten Sicherheitsmechanismus, des Mangels an Sicherungsdaten und Schutzkenntnissen. Daher benötigt jedes kleine Unternehmen eine Cyber-Sicherheitsrichtlinie, um sein Unternehmen, seine Kunden und seine Daten vor zunehmenden Cyber-Sicherheitsbedrohungen zu schützen.

Cybersicherheit mit IoT

IoT-basierte Cybersicherheit ist eine Technologie, die zum Schutz verbundener Geräte und Netzwerke innerhalb des Internets der Dinge verwendet wird. Das Internet der Dinge umfasst also die Verbindung von Computergeräten, digitalen und mechanischen Maschinen, Tieren, Gegenständen usw. Jedes Objekt ist mit einer eindeutigen Kennung und die Möglichkeit, Daten separat über ein Netzwerk zu übertragen. Das Zulassen verschiedener Geräte für die Verbindung mit dem Internet setzt sie einer Reihe von Hauptrisiken aus, wenn sie nicht effektiv gesichert sind, wie z. B. Cyberangriffe.

Ethisches Hacken

Ethisches Hacken ist ein autorisierter Versuch, illegalen Zugriff auf ein Computersystem, Daten, Anwendungen oder die Infrastruktur der Organisation zu erlangen. Dieses Hacking zielt einfach darauf ab, das System zu überprüfen, andernfalls das Netzwerk, das böswillige Hacker zerstören oder ausnutzen können. Das Unternehmen stellt Cyber-Sicherheitsingenieure ein, um verschiedene Aktivitäten durchzuführen, um die Verteidigung des Systems zu testen. Sie sammeln und untersuchen die Daten, um zu verstehen, wie die Sicherheit des Netzwerks oder Systems erhöht werden kann.

Cyberkriminalität und Strafverfolgung

Die Zahl der Cyberkriminalität hat weltweit zugenommen, daher ist es sehr schwierig geworden, Personen und Unternehmen, die Opfer von Cyberangriffen sind, Gerechtigkeit widerfahren zu lassen. Jedes Land hat also eine Abteilung für wachsame Cyberkriminalität, die einfach die Angelegenheiten der Cybersicherheit sowohl für Angriffe innerhalb als auch außerhalb des Landes beobachtet.

Kryptographie

Die Praxis des Verschlüsselns und anschließenden Entschlüsselns von Daten wird als Kryptografie bezeichnet. Es ist also die wichtigste Domäne der Cybersicherheit. Es ist sehr hilfreich bei der Sicherung Ihrer Daten und verhindert, dass Cyberkriminelle Ihre Daten mittendrin verwenden. Selbst wenn der Kriminelle die Informationen erhält, erhält er aufgrund der Verschlüsselung keine Daten. Der Kriminelle braucht also einen Entschlüsselungsschlüssel. Cybersicherheitsexperten verwenden einfach Kryptografie zum Entwerfen von Chiffren, Algorithmen und anderen Sicherheitsmaßnahmen, die Kundendaten und Unternehmen kodifizieren und verteidigen. Bitte beachten Sie diesen Link für: Was ist Kryptographie: Typen, Werkzeuge und ihre Algorithmen .

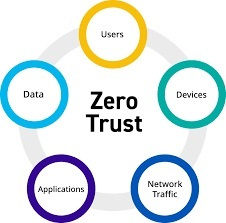

Zero-Trust-Architektur

Zero Trust Architecture (ZTA) ist ein Sicherheitsmodell, das Benutzern und Geräten ohne korrekte Authentifizierung keine Erlaubnis erteilt. Daher ist es ein sehr sicheres Netzwerk, das keine böswilligen Angriffe zulässt. ZTA ist ein strategischer Ansatz für Cybersicherheit, der ein Unternehmen schützt, indem es einfach implizites Vertrauen reduziert und jede Phase einer digitalen Interaktion ständig validiert. Hier bedeutet implizites Vertrauen, dass die Benutzer, sobald sie sich im Netzwerk befinden, wie Bedrohungsakteure sowie böswillige Insider, sich frei bewegen und sensible Daten zulassen können, da keine granularen Sicherheitskontrollen vorhanden sind.

Cyber-Versicherung

Cyber-Versicherung ist eine Art von Versicherung, die zum Schutz von Unternehmen vor Cyber-Angriffen und häufiger vor Risiken im Zusammenhang mit IT-Infrastruktur und -Aktivitäten versichert werden kann. Derzeit sind Cyber-Angriffe außer Kontrolle und ihre Risiken können potenzielle Verluste verursachen. Die Deckung der Cyber-Versicherungspolice bietet Erstanbieterdeckung von verschiedenen Verlusten wie Datenzerstörung, Hacking, Diebstahl, Erpressung, Ablehnung von Service-Angriffen, Versäumnis, Daten zu verteidigen, etc.

Cyber-Versicherungsschutz ist in zwei Arten verfügbar: Erstanbieter- und Haftpflichtschutz. Sie können entweder einen oder beide Typen zum Kauf auswählen. Der Erstanbieter-Versicherungsschutz verteidigt Ihr Unternehmen einfach, sobald Ihnen Kosten durch eine Datenpanne entstehen oder wenn Ihr Unternehmen gehackt wird, während der Drittanbieter-Versicherungsschutz einfach Sicherheit bietet, sobald ein Kunde, Partner oder Anbieter Sie verwendet, um eine Datenpanne zuzulassen.

Einige weitere Seminarthemen zur Cybersicherheit

Die Liste einiger weiterer Seminarthemen zur Cybersicherheit ist unten aufgeführt.

- Einbrucherkennungssystem.

- Netzwerksicherheit.

- Cyber-Kriminalität.

- Datenschutzbewusstes maschinelles Lernen.

- Cyber-Bedrohungsinformationen.

- Schutz von Daten und Privatsphäre in verteilten Systemen.

- Missionskritische und zeitkritische Netzwerke.

- Verarbeitung von verteilten komplexen Ereignissen.

- Identifizierung des Angriffspfads.

- SDN-Sicherheit.

- Moving Target Defense oder MTD.

- Verteilte und kollaborative Firewalls.

- Geldwäsche durch Bitcoin.

- Bedrohungsinformationen.

- SDN- oder NFV-Sicherheit.

- Sicherheit kritischer Infrastrukturen und Industrie 4.0.

- Sicherheit von Link Layer.Secure Sensing in Smart Cities.

- Verteilte Analytik und Datenintegrität.

- Zugriffskontrolle in verteilten Umgebungen.

- Reputation & Vertrauen in Netzwerken.

- Erkennung heimlicher Angreifer.

- Host- und Netzwerkdatenkorrelation zur Erkennung von Eindringlingen.

- Erkennung von Angriffsszenarien.

- Datenqualität in verteilten Systemen.

- Inhaltszentriertes Networking & Named Data Networking.

- Zugriffskontrolle innerhalb von DNEs (Distributed Network Environments).

- Netzwerk definiert durch Software und Virtualisierung der Netzwerkfunktion.

- Ereignisgesteuertes Rechnen in verteilten Systemen.

- Angewandte Bedrohungsjagd.

- Dynamische Bedrohungsbewertung durch Bayes'sche Netzwerke.

- Dezentrale Steuerungsebene von SDN.

- Sicherheit bei der Virtualisierung von Netzwerkfunktionen.

- Erkennung von Anomalien in Protokolldateien.

- Erkennungssysteme für das Eindringen in Fahrzeuge.

- Ausfallmodelle in sicherheitskritischen IoT-Netzwerken.

- Fehlertoleranzkonzepte für TSN (Time Sensitive Networks).

- Network Intrusion Detection Unterstützung mit Einblicken in die Host-Aktivität.

Nicht verpassen – Cybersicherheitsprojekte für Ingenieurstudenten .

Hier geht es also um die Liste der Cybersicherheitsprojekte für Ingenieurstudenten, die bei der Themenauswahl sehr hilfreich sind. Der Anwendungen der Cyber-Sicherheit ermöglichen Ihnen die Authentifizierung mit Netzwerksicherheit sowie Cloud-Sicherheitstechnologien. Hier ist eine Frage an Sie, was ist ein Sicherheitssystem?